Fortinetのファイアウォール「FortiGate」でFortiOSに深刻な脆弱性が明らかになりました。

すでに悪用された事例も確認されており、「SSL-VPN」を利用しているユーザーはすでに被害を受けていないかログの確認をオススメ致します。

脆弱性を利用した被害例

外部から悪意あるファイルをダウンロード

ランサムウエア(身代金要求型ウイルス)などのサイバー攻撃に発展する可能性

遠隔で細工したリクエストを送信し、任意のコードやコマンドを実行

脆弱性の概要

フォーティゲートを販売するフォーティネット社は2022年12月12日、FortiOSのSSL-VPN機能に存在する脆弱性を公表しました。(CVE-2022-42475)

FortiOSのSSL-VPN機能にヒープバッファオーバーフローの脆弱性があり、リモートの未認証の攻撃者が、任意のコードやコマンドを実行できる可能性があります。

フォーティネット社では、本脆弱性が悪用された攻撃の発生を認識しておりシステムを直ちに検証することを推奨しています。

対象バージョン・機種

- FortiOS 7.2.0 ~ 7.2.2

- FortiOS 7.0.0 ~ 7.0.8

- FortiOS 6.4.0 ~ 6.4.10

- FortiOS 6.2.0 ~ 6.2.11

- FortiOS 6.0.0 ~ 6.0.15

- FortiOS 5.6.0 ~ 5.6.14

- FortiOS 5.4.0 ~ 5.4.13

- FortiOS 5.2.0 ~ 5.2.15

- FortiOS 5.0.0 ~ 5.0.14

- FortiGate 6000/7000シリーズ: FortiOS 7.0.0 ~ 7.0.7

- FortiGate 6000/7000シリーズ: FortiOS 6.4.0 ~ 6.4.9

- FortiGate 6000/7000シリーズ: FortiOS 6.2.0 ~ 6.2.11

- FortiGate 6000/7000シリーズ: FortiOS 6.0.0 ~ 6.0.14

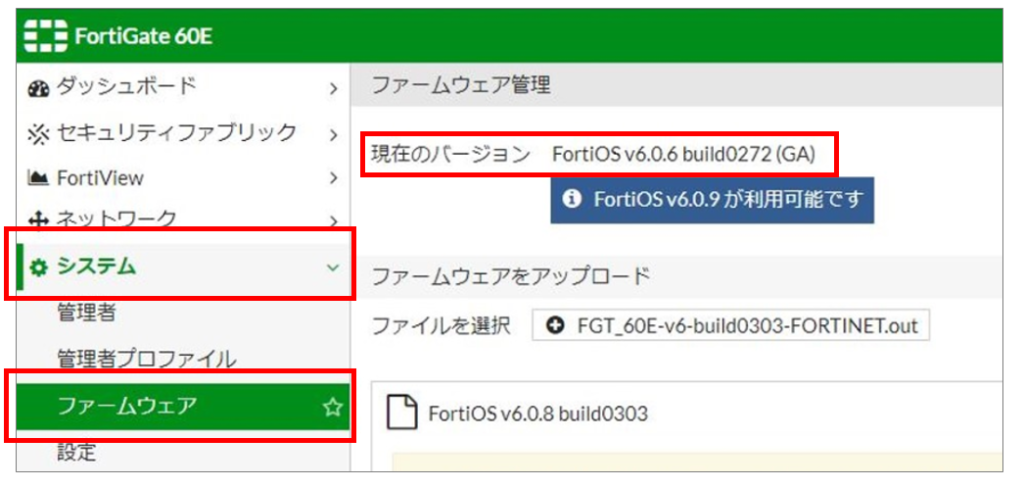

バージョン確認方法

フォーティゲートのWEB画面にログインし、ダッシュボードでFortiOSのバージョンを確認してください。

「システム」 → 「ファームウェア」 → 「ファームウェア管理」より現在のバージョンを確認

とりあえずの暫定対処方法

SSL-VPN機能を無効にしてください

SSL-VPNの無効化

SSL-VPN関連の設定項目を削除し、コマンドで無効化

また、理由がありサポート終了しているVer6.0以前のOSを利用している場合は修正パッチの適用が出来ませんので即時SSL-VPNを無効化してください。

config vpn ssl settings

unset source-interface

endまたは、攻撃元と思われるIPアドレスをブロック

188.34.130.40:444

103.131.189.143:30080,30081,30443,20443

192.36.119.61:8443,444

172.247.168.153:8033

139.180.184.197

66.42.91.32

158.247.221.101

107.148.27.117

139.180.128.142

155.138.224.122

185.174.136.20

https://www.fortiguard.com/psirt/FG-IR-22-398

脆弱性の解消

製品ごとに最新バージョンへアップグレードしてください。2022/12/17現在

- FortiOS 7.2.3以降

- FortiOS 7.0.9以降

- FortiOS 6.4.11以降

- FortiOS 6.2.12以降

- FortiOS 6.0.16以降(近日リリース予定)

- FortiGate 6000/7000シリーズ: FortiOS 7.0.8以降(近日リリース予定)

- FortiGate 6000/7000シリーズ: FortiOS 6.4.10以降

- FortiGate 6000/7000シリーズ: FortiOS 6.2.12以降(近日リリース予定)

- FortiGate 6000/7000シリーズ: FortiOS 6.0.15以降

https://www.fortinet.com/jp/fortiguard/cve-2022-42475

ログの確認など

Fortinet社は、本脆弱性を悪用する攻撃を確認しています。

ファームウェアの更新や機能の無効化に加え、被害を受けていないかログの確認をオススメします。

機器ログに脆弱性の悪用を示すログが記録されていないか

機器に不審なファイルが設置されていないか

機器から不審な通信先への通信が発生していないか

ログに以下のような記述があれば侵入された可能性がありますのでご注意下さい。

Logdesc=”Application crashed” and msg=”[…] application:sslvpnd,[…], Signal 11 received, Backtrace: […]“

(ご参考)WindowsServerをクラウドで自己学習

★☆★ <今すぐ使える>24時間安定稼働!初期費用無料の超高速VPS【ConoHa for Windows Server】 ★☆★ConoHa for Windows Serverは、超高速SSD搭載・最新CPU採用した、高性能なWindows Server VPSです。

\最大11%OFF!長期利用割引プラン【VPS割引きっぷ】新登場/

3ヶ月以上利用の場合におトクな割引プラン【VPS割引きっぷ】は、通常よりも最大11%OFF、月額979円から利用できます。

【Point】

●きっぷは全5種類(3ヶ月、6ヶ月、12ヶ月、24ヶ月、36ヶ月)

●きっぷのプラン変更可能!急なトラフィック増にも柔軟に対応できる

●月額979円から、初期費用無料、最低利用期間無しの低価格

いつでも、たったの25秒で、どなたでもかんたんに「今すぐ使える」高品質なWindowsサーバーが作れます。

低価格のお手軽なプランから、大規模ビジネスユースにも最適なハイスペックプランまで、

全7プランの幅広いラインナップから選べます。

●超高速SSD標準搭載、最新CPU採用

超高速Windowsサーバーで動作は快適です。

驚異的な処理速度を生み出すハイスペックなWindowsサーバーだから、アプリケーションの処理はもちろん

VPS構築にかかる時間が圧倒的に短縮できます。

●Windows Server 2019 Hyper-Vが利用できる

安定かつ高パフォーマンスなMicrosoftのWindows Server 2022 Hyper-Vが利用できます。

Hyper-Vを活用すれば必要最小限の時間と手間で新しい環境が準備できます。

またHyper-V上の仮想マシンのOSには、使用シーンや用途に合った最適なOSが

インストールできるので欲しかった環境が、オンラインですぐに手に入ります。

●リモート接続でいつでもどこでも接続できる

インターネット環境があれば、時間や場所にとらわれず、自宅やオフィスのPCからはもちろん、スマートフォンや

タブレット端末でも自由にリモート接続可能です。いつでもどこでもWindows環境を利用できて大変便利です。

●Microsoft Officeが利用できる

ビジネスに欠かせない、Microsoft Officeが利用できます。

Officeがインストールされていない端末であってもインターネット環境があればOfficeが利用できるため、

外出先での資料作成や確認がスムーズに行えます。

●災害などの緊急時にも使える

リモートデスクトップ環境を構築しておけば、 緊急の際に社外から会社PCのデスクトップ環境を利用できます。

災害時などいざというときに出勤しなくても業務を継続できる環境を整えておけるので、BCP対策にもなります。

●24時間365日の有人監視、安定稼動

専門の技術者が24時間365日サーバーを監視していてくれるから、

サーバー利用者にとっては大変心強く安心のサービスです。

\ConoHa WEB広告限定キャンペーン実施中/

新規でConoHaのアカウントを登録すると

もれなく【700円】クーポンプレゼント!

▼キャンペーン詳細 https://www.conoha.jp/windows/campaign/welcomecoupon